| 工控CTF之协议分析5 | 您所在的位置:网站首页 › cr包包全称是什么 › 工控CTF之协议分析5 |

工控CTF之协议分析5

|

协议分析

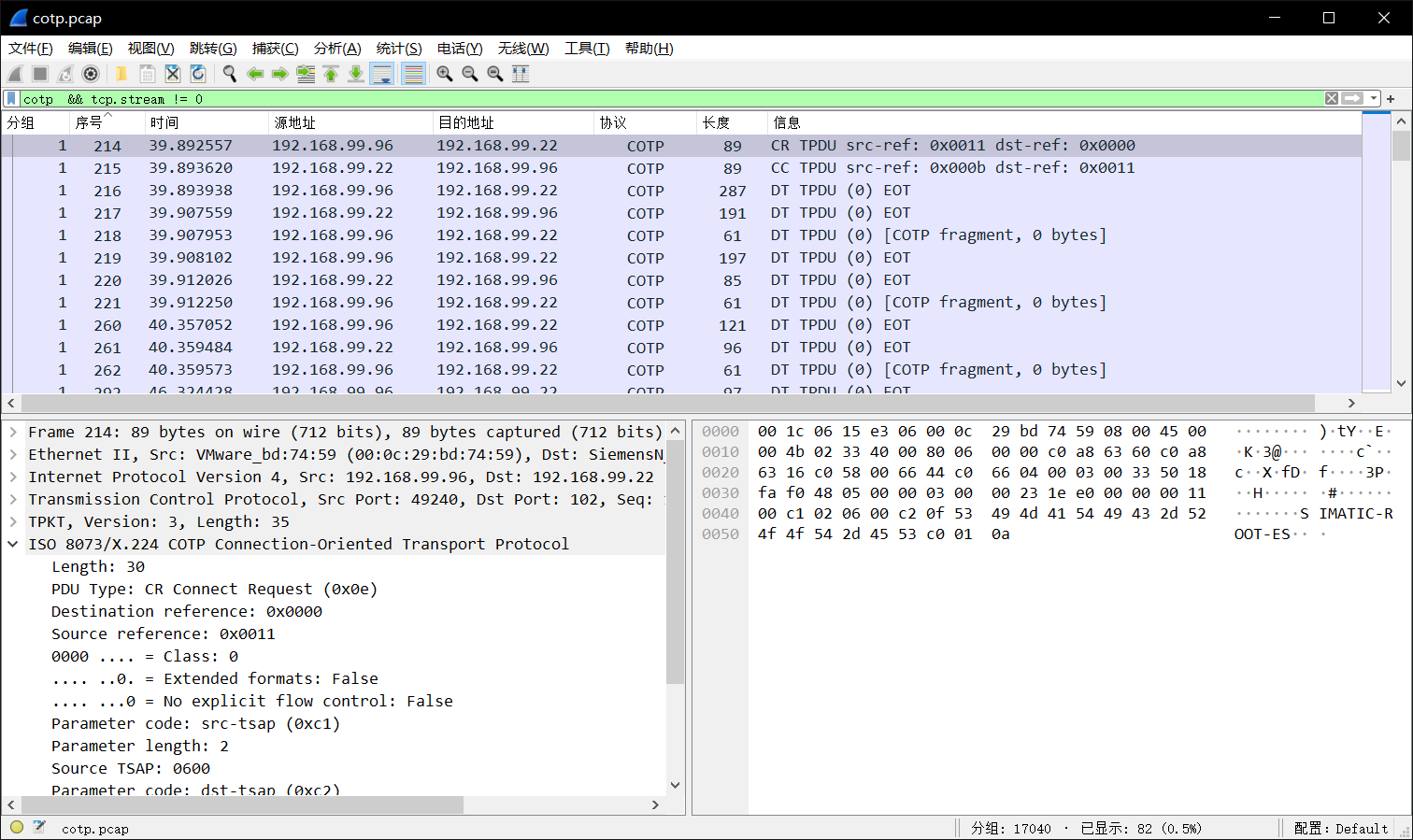

流量分析 主要以工控流量和恶意流量为主,难度较低的题目主要考察Wireshark使用和找规律,难度较高的题目主要考察协议定义和特征 简单只能简单得干篇一律,难可以难得五花八门 常见的工控协议有:Modbus、MMS、IEC60870、MQTT、CoAP、COTP、IEC104、IEC61850、S7comm、OMRON等 由于工控技术起步较早但是统一的协议规范制定较晚,所以许多工业设备都有自己的协议,网上资料数量视其设备普及程度而定,还有部分协议为国家制定,但仅在自己国内使用,网上资料数量视其影响力而定 CTF之协议分析文章合集工控CTF之协议分析1——Modbus 工控CTF之协议分析2——MMS 工控CTF之协议分析3——IEC60870 工控CTF之协议分析4——MQTT 工控CTF之协议分析5——COTP 工控CTF之协议分析6——s7comm 工控CTF之协议分析7——OMRON 工控CTF之协议分析8——特殊隧道 工控CTF之协议分析9——其他协议 文中题目链接如下 站内下载 网盘下载:https://pan.baidu.com/s/1vWowLRkd0IdvL8GoMxG-tA?pwd=jkkg 提取码:jkkg COTP可以理解为基于TCP的工控TCP,主要有五种类型: CR Connect Request (0x0e)——握手,发送方发送 CC Connect Confirm (0x0d)——握手,接收方发送 DT Data (0x0f)——传正常数据 UD User Data (0x04)——少见,传自定义数据 ED Expedited Data (0x01)——少见,传紧急数据 CR和CC只在建立连接时由双方发送,发起方发送CR,被动方发送CC,后续数据主要走DT。因为协议类似于TCP,较为底层,所以没有其他比较有用的协议字段可供解题;同样因为COTP较为底层,用来出题的概率较小,就像用纯TCP出题的概率一样 例题 2020ICSC济南站—COTP题目要求:找到黑客流量,flag为后90字符的16机制 打开题目,筛选COTP协议,发现没有经过握手,直接就是传数据,但是黑客要想传输必须要重新建立连接,也就是会有一个新的握手出现,将其筛选出来 cotp && tcp.stream != 0

题目明确是黑客流量,那么它应该存在大量可见字符,所以尝试提交握手后的几次数据,同时发现黑客建立了三次连接,数据几乎相同,符合黑客操作 找到后90个十六进制值即是flag |

【本文地址】