| 实验一《Wireshark软件使用与ARP协议分析》 | 您所在的位置:网站首页 › Wireshark过滤二层MAC › 实验一《Wireshark软件使用与ARP协议分析》 |

实验一《Wireshark软件使用与ARP协议分析》

|

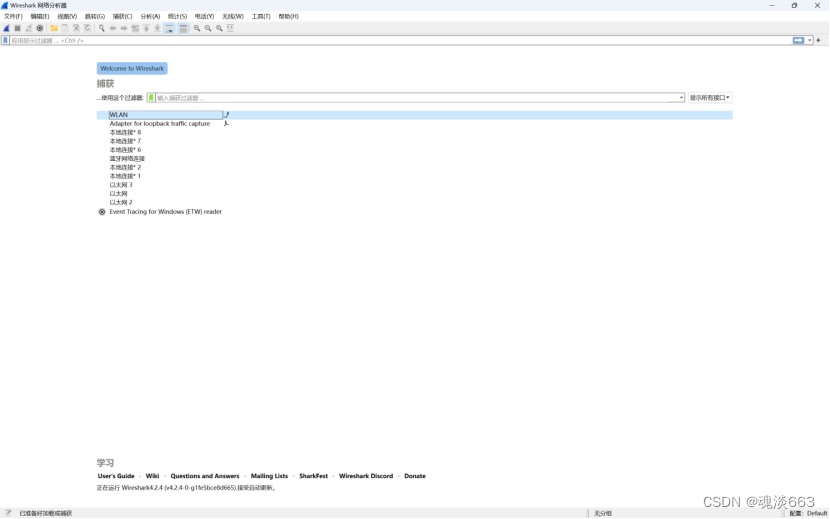

一、实验目的 学习 Wireshark 的基本操作,抓取和分析有线局域网的数据包;掌握以太网MAC帧的基本结构,掌握ARP协议的特点及工作过程。 二、实验内容 使用Wireshark抓取局域网的数据包并进行分析: 1. 学习 Wireshark 基本操作:重点掌握捕获过滤器和显示过滤器。 2.观察MAC地址:了解MAC地址的组成,辨识MAC地址类型。 3. 分析以太网帧结构:观察以太网帧的首部和尾部,了解数据封装成帧的原理。 4.分析ARP协议:抓取ARP请求和应答报文,分析其工作过程。 三、实验方法 使用Wireshark软件在有线局域网中捕捉相关网络操作的数据包,运用观察对比、计算验证、分析统计等方法,掌握以太网MAC帧和IP数据报的结构以及ARP协议的工作原理。 四、实验步骤 指出完成该实验的操作步骤。 五、实验结果 1.通过Wireshark 官网下载最新版软件,按默认选项安装。 2.学习Wireshark基本操作: 2(1)运行 Wireshark 软件,程序界面会显示当前的网络接口列表,双击要观察的网络接口,开始捕捉数据包, Wireshark 软件选择网络接口的界面如下图所示。

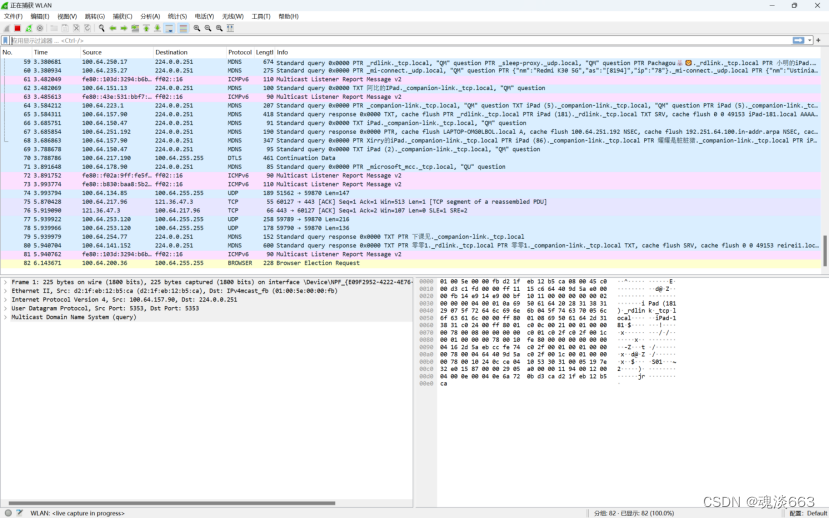

2(3)菜单、工具栏、状态栏和主窗口如下图所示,可以根据需要通过菜单“视图” 以及“编辑/首选项/外观”的相关选项对基本设置进行更改,例如语言、字体缩放、颜色、布局等项目。

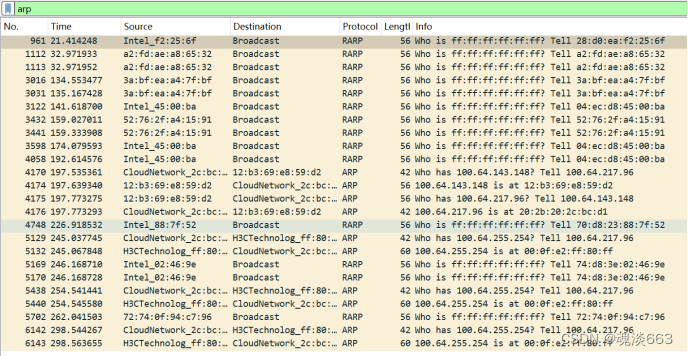

2(4)使用“显示过滤器”可以方便地从捕获的数据包中筛选出要观察的数据包。显示过滤器支持若干的过滤选项:源MAC、目的MAC、源IP、目的IP、TCP/UDP传输协议、应用层协议(HTTP,DHCP)、源端口Port、目的端口Port等。在显示过滤器栏中输入过滤表达式(更详细的显示过滤语法可以查看 WireShark 的官方文档1),例如下面的命令: ·arp //显示 arp 协议报文,例如下图 ·ip.src ==a.b.c.d &&icmp //显示源地址为 a.b.c.d 的 icmp 报文

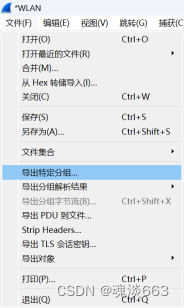

2(5)通过主菜单“文件”/“导出特定分组”(如下图),可以保存捕获的网络数据(也可以先选中某些包,只保存部分数据)。

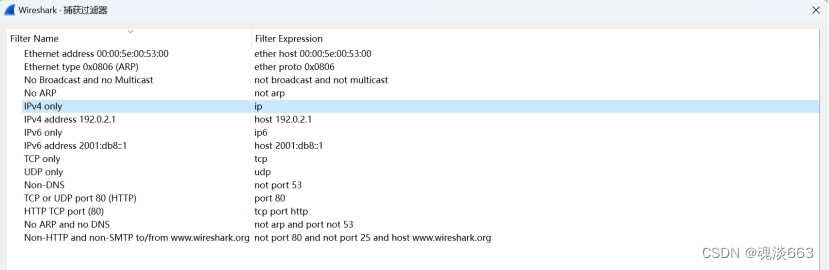

2(6) 如果只想捕捉特定的数据包,可以使用菜单“捕获”/“捕获过滤器”选定想要 的类型(如下图)。例如,选择“IPv4only”,Wireshark 只抓取ipv4类型的数据包。Wireshark 过滤器官方文档提供了更加全面详细的语法和常用示例。

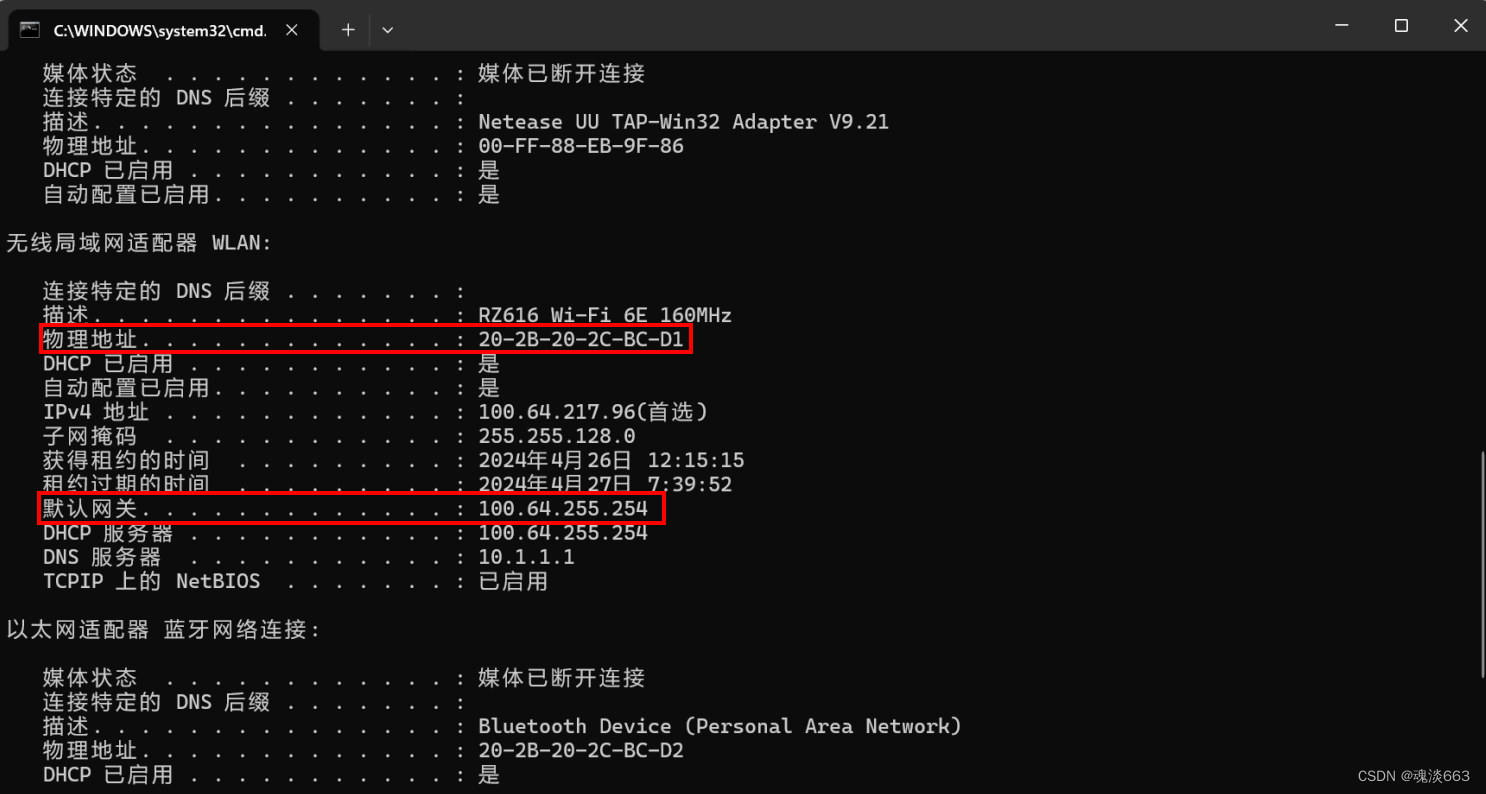

3.观察MAC地址:启动 Wireshark 捕捉数据包,在命令行窗口分别 ping 网关和 ping 同网段的一台主机,分析本机发出的数据包。重点观察以太网帧的Destination和Source的MAC地址,辨识MAC地址类型,解读OUI信息、I/G和G/L位。 3(1)打开cmd,输入命令ipconfig/all,查看默认网关:

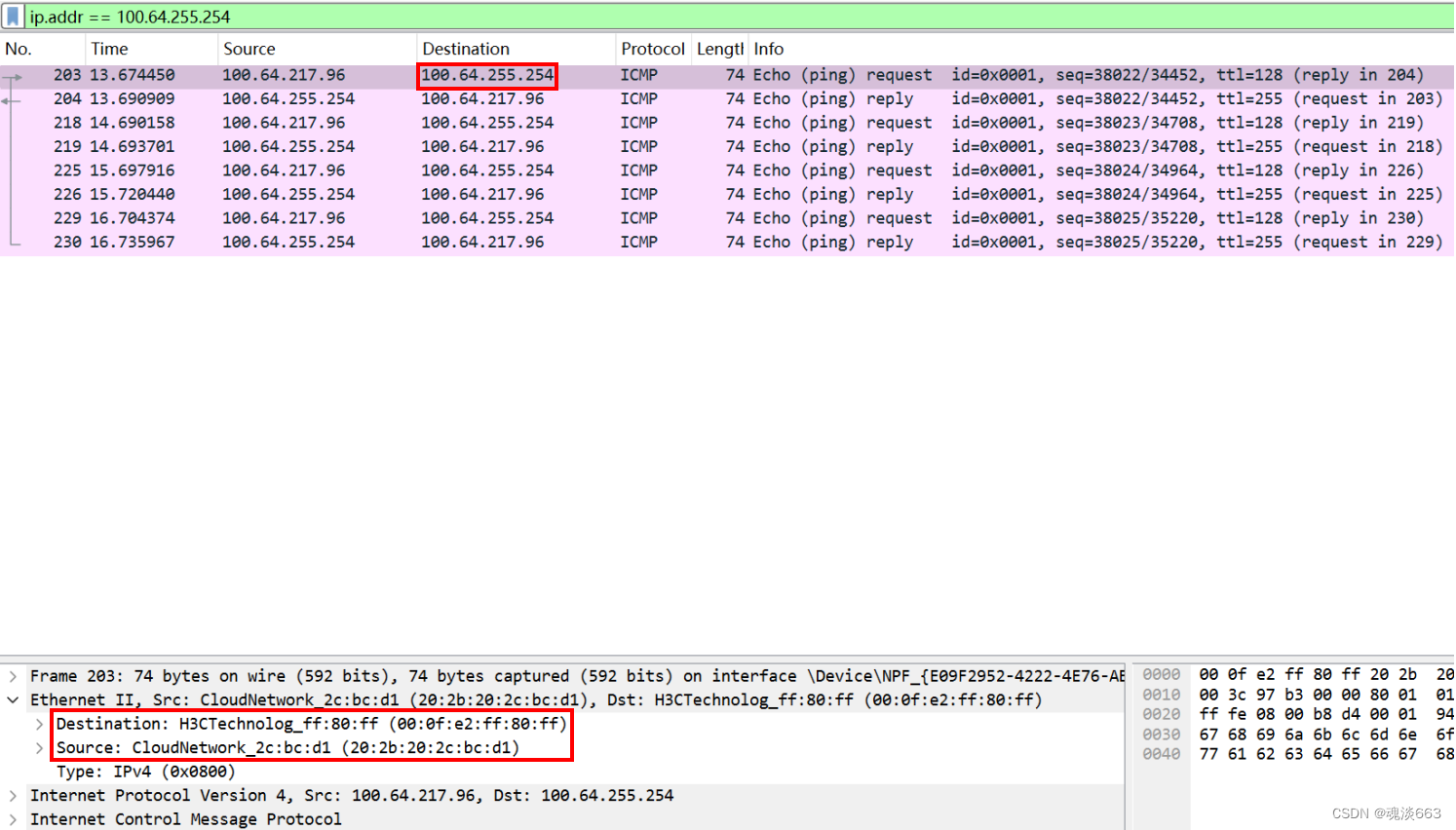

3(2)启动Wireshark,点击要观察的无线网WALN,开始捕捉数据包; 3(3)在命令行ping 100.64.255.254; 3(4)用ip.addr == 100.64.255.254进行过滤; 3(5)查看以太网帧的 Destination和Source的MAC地址,辨识MAC地址类型,解读OUI信息、I/G和G/L 位。

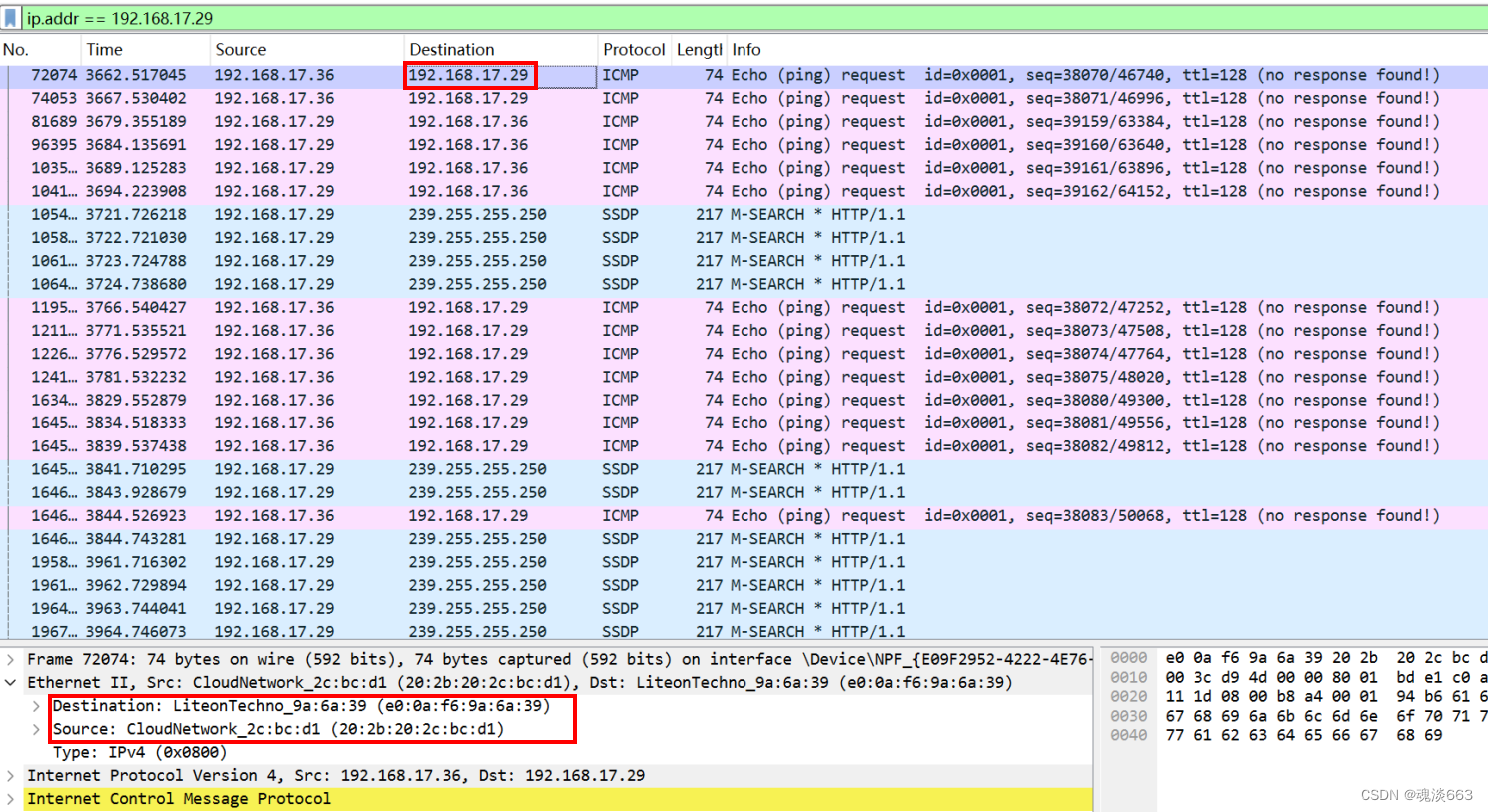

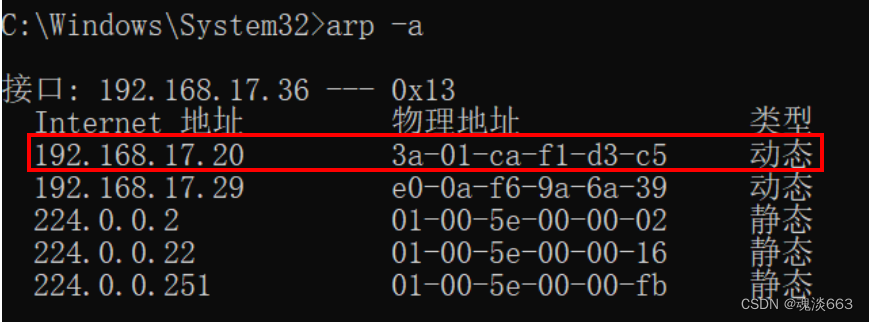

3(6)断开校园网,连接手机热点,获取同网段另一台主机的地址:192.168.17.29,在命令行ping该主机; 3(7)用ip.addr == 192.168.17.29进行过滤;

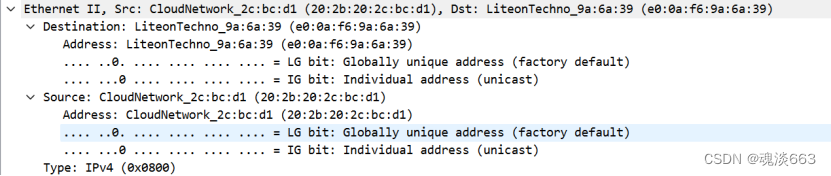

3(8)查看以太网帧的 Destination和Source的MAC地址,辨识MAC地址类型,解读OUI信息、I/G和G/L 位。 4.选择另一台主机的数据包,点击EthernetⅡ展开(图1.1-9),查看MAC 帧的各个字段。

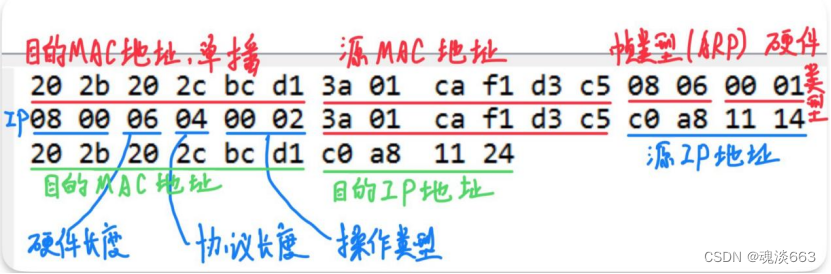

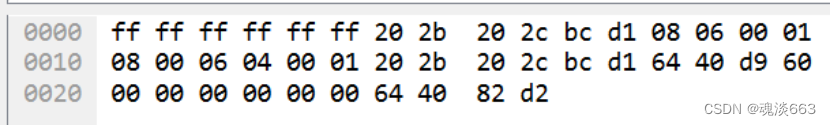

5.ARP协议分析: 5(1)使用 arp-d 命令,清空本机的ARP 缓存,开启Wireshark, ping默认网关地址,在显示过滤器条框中输入“arp”,观察捕获的ARP 报文的各个字段,分析请求/响应的过程。

5(2)使用 arp-d 命令,清空本机的ARP缓存。开启Wireshark,ping与本机网段不同的 IP 地址或域名,观察捕获的ARP 报文的各个字段,分析请求/响应的过程。 六、实验结论 1.ping网关: 1(1)Source的MAC地址:20:2b:20:2c:bc:d1,本地MAC地址。 a.第一个字节的最低位为0,判断为单播地址; b.该MAC地址的前24位为20:2b:20,称为组织唯一标识符OUI,是由IEEE的注册管理机构给不同厂家分配的代码,区分了不同的厂家; c.I/G位在第一个字节中的最低位,在该MAC地址中为0,表示此为某台设备的MAC地址,即单播地址; d.G/L位在第一个字节中的次低位,在该MAC地址中为0,表示此为全局管理地址,由IEEE分配。 1(2)Destination的MAC地址:00:0f:e2:ff:80:ff,默认网关地址。 a.第一个字节的最低位为0,判断为单播地址; b.该MAC地址的前24位为00:0f:e2,称为组织唯一标识符OUI,是由IEEE的注册管理机构给不同厂家分配的代码,区分了不同的厂家; c.I/G位在第一个字节中的最低位,在该MAC地址中为0,表示此为某台设备的MAC地址,即单播地址; d.G/L位在第一个字节中的次低位,在该MAC地址中为0,表示此为全局管理地址,由IEEE分配。 2.ping同网段的另一台主机: 2(1)Source的MAC地址:20:2b:20:2c:bc:d1,本地MAC地址。 a.第一个字节的最低位为0,判断为单播地址; b.该MAC地址的前24位为20:2b:20,称为组织唯一标识符OUI,是由IEEE的注册管理机构给不同厂家分配的代码,区分了不同的厂家; c.I/G位在第一个字节中的最低位,在该MAC地址中为0,表示此为某台设备的MAC地址,即单播地址; d.G/L位在第一个字节中的次低位,在该MAC地址中为0,表示此为全局管理地址,由IEEE分配。 2(2)Destination的MAC地址:e0:0a:f6:9a:6a:39,另一台主机MAC地址。 a.第一个字节的最低位为0,判断为单播地址; b.该MAC地址的前24位为e0:0a:f6,称为组织唯一标识符OUI,是由IEEE的注册管理机构给不同厂家分配的代码,区分了不同的厂家; c.I/G位在第一个字节中的最低位,在该MAC地址中为0,表示此为某台设备的MAC地址,即单播地址; d.G/L位在第一个字节中的次低位,在该MAC地址中为0,表示此为全局管理地址,由IEEE分配。 3.EthernetⅡ内容说明了Destination和Source的MAC地址,辨识了MAC地址类型,解读了OUI信息、I/G和G/L 位,标识协议类型为IPv4,具体信息上文已经解释过,这里不再赘述。 4.ping同网段地址的ARP报文:

4(1)本主机首先查看自己的ARP表,寻找ping的另一个主机的MAC地址,此案例中成功找到,则利用这个地址对IP数据报进行帧封装,并将数据报发送给主机B。 4(2) 主机B比较自己的IP地址和ARP请求报文中的目标IP地址,当两者相同时将ARP请求报文中的发送端(即主机A)的IP地址和MAC地址存入自己的ARP表中。然后以单播方式发送ARP响应报文给主机A,其中包含了自己的MAC地址; 4(3)主机A收到ARP响应报文后,将主机B的MAC地址加入到自己的ARP表中以用于后续报文的转发,同时将IP数据报进行封装后发送出去。 5.ping不同网段的ARP报文:

主机A首先查看自己的ARP表,寻找主机B的MAC地址,此案例为没找到,则以广播方式发送一个ARP请求报文。ARP请求报文中的发送端IP地址和发送端MAC地址为主机A的IP地址和MAC地址,目标IP地址和目标MAC地址为主机B的IP地址和全0的MAC地址。 6.思考题: 6(1)使用了显示过滤器后,Wireshark 的抓包工作量会减少吗? 答:不会减少,过滤只是查找只显示的信息,不会减少任何抓包工作量。 6(2)ping 同一局域网内的主机和局域网外的主机,都会产生ARP报文么?所产生的 ARP报文有何不同,为什么? 答:Ping查找地址都会产生ARP报文。所产生的ARP报文不同在于,它们的发送端MAC地址不同,同一局域网是该连接的交换机MAC地址,局域网外是目的端交换机的MAC地址。 6(3)Wireshark ping不同域名返回的MAC地址是相同的还是不同的,说明原因。 答:访问同一网段的计算机时,目的MAC地址就是该主机的;访问不同网段的计算机时,目的MAC地址是网关的。因为访问外网的时候,都是通过MAC地址送到网关出,然后出了网关再通过IP地址进行查找;接收到非本网段的计算机返回的数据都是先到网关,网关再根据目的MAC地址送到本机。 七、实验小结 本次实验主要学会了使用Wireshark软件进行数据包的抓取和分析。在实验一开始有一个小组为我们讲解了大概的实验流程,因此让这个实验轻松了一些,不过难点依然很多。跟着实验指导书一步一步地做下来,我掌握了一些Wireshark的基本操作,如使用显示过滤器、捕获过滤器等,也明白了二者之间的差别,还学会了导出特定分组等操作。另外我也学会了观察MAC地址,分析ARP协议等。 本次实验我遇到了很多问题,一开始不知道默认网关的地址是什么,通过上网查找资料发现可以在命令行中输入ipconfig/all命令来查看其地址,也可以查看本机地址。第二个问题是我无法ping到同一网段内的同学的主机,总是显示“请求超时”,这个问题通过询问同学,更改了防火墙的部分权限得到解决。最后是在分析ARP协议时,我一直接收不到ping其他主机时的ARP协议,最后改为了ping网关才完成了分析。 |

【本文地址】

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |

2(2)点击工具栏上的红色方块按钮停止捕捉。

2(2)点击工具栏上的红色方块按钮停止捕捉。